12月09日,Apache Log4j任意代码执行漏洞被发现,据了解Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

对于该漏洞,目前官网上暂未有相关应对举措,因此,比特豹安全建议各位用户先进行自我排查,以下是比特豹安全工程师根据本次漏洞作出的有效自我排查方式,用户可根据各自需求选择其中一种或几种进行自我排查。

一、人工检测

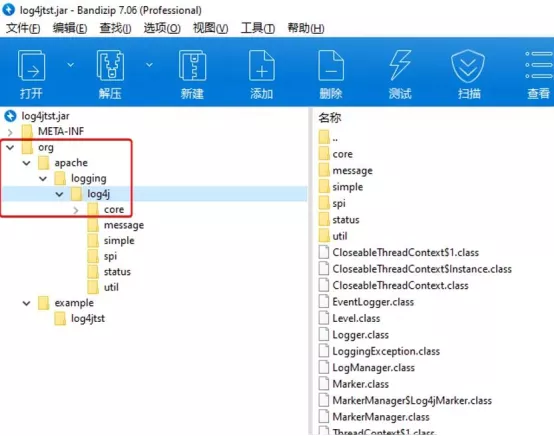

1、相关用户可根据Java jar解压后是否存在org/apache/logging/log4j相关路径结构,判断是否使用了存在漏洞的组件,若存在相关Java程序包,则很可能存在该漏洞。

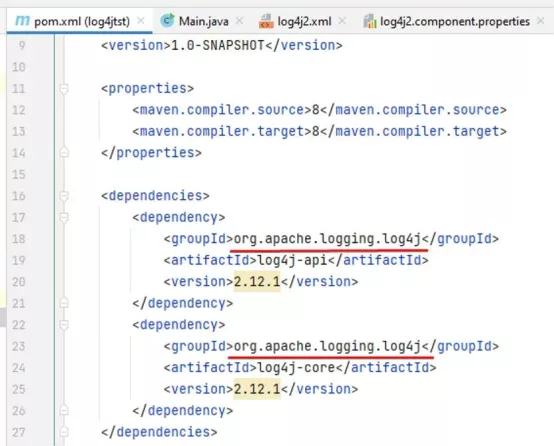

2、若程序使用Maven打包,查看项目的pom.xml文件中是否存在下图所示的相关字段,若版本号为小于2.15.0,则存在该漏洞。

3、若程序使用gradle打包,可查看build.gradle编译配置文件,若在dependencies部分存在org.apache.logging.log4j相关字段,且版本号为小于2.15.0,则存在该漏洞。

二、攻击排查

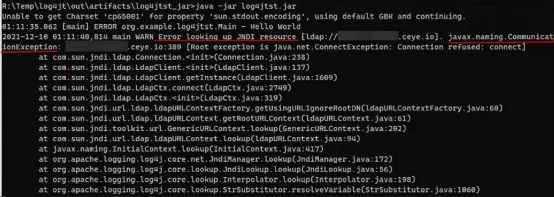

1、攻击者在利用前通常采用dnslog方式进行扫描、探测,常见的漏洞利用方式可通过应用系统报错日志中的"javax.naming.CommunicationException"、

"javax.naming.NamingException: problem generating object using object factory"、"Error looking up JNDI resource"关键字进行排查。

2、攻击者发送的数据包中可能存在"${jndi:}" 字样,推荐使用全流量或WAF设备进行检索排查。

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息,因此本次漏洞影响范围广泛,目前可确认的受影响版本包括:

1. 目前官网暂未有相应补丁下载链接,用户可选择下载临时补丁,并时刻关注比特豹安全以获得最新漏洞消息:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2.升级已知受影响的应用及组件,如 spring-boot-starter-log4j2/Apache Struts2/Apache Solr/Apache Druid/Apache Flink

3.紧急解决方案:

log4j2.formatMsgNoLookups=True

如遇紧急情况,可按照以下方式进行紧急避险: